What is OpenSSL ? - Olaf ile OpenSSL Üzerine

Selam dostlar, bugün Olaf ile eğlenceli bir OpenSSL macerasına çıkıyoruz! 🚀 OpenSSL, güvenli iletişim dünyasında süper kahramanımız olacak. Olaf'ın neşeli rehberliğinde, verilerimizi ve iletişimimizi korumanın, şenlendirmenin yollarını keşfedeceğiz. Hadi birlikte bu heyecan verici yolculuğa başlayalım... 🌟

✍ OpenSSL Nedir?

OpenSSL, Açık kaynaklı bir kriptografi kütüphanesidir ve kriptografik işlemleri gerçekleştirmek için kullanılan bir yazılımdır. OpenSSL, güvenli iletişim sağlamak, verileri şifrelemek, dijital sertifikaları oluşturmak ve doğrulamak gibi birçok kriptografik işlemi destekler. İşletim sistemleri üzerinde geniş çapta kullanılabilir ve SSL/TLS protokollerinin uygulanmasında sıkça tercih edilir. SSL (Secure Sockets Layer) ve TLS (Transport Layer Security) gibi popüler güvenlik protokollerini destekler.

OpenSSL, halka açık anahtarlı şifreleme (asimetrik şifreleme), simetrik şifreleme, karma (hash) fonksiyonları ve dijital imzalama gibi kriptografik algoritmaları içerir. Bu algoritmalar, güvenli iletişim, veri bütünlüğü ve kimlik doğrulama gibi güvenlik amaçlarına hizmet eder. OpenSSL ayrıca X.509 sertifikalarını oluşturma, yönetme ve doğrulama işlemlerini de destekler.

OpenSSL'in kullanımı çok yönlüdür. Bir komut satırı arayüzü (CLI) sağlar ve bir dizi komutla kriptografik işlemler gerçekleştirmenize olanak tanır. OpenSSL ayrıca bir programlama arayüzü (API) sunar ve C dilinde yazılan uygulamalara kriptografik işlevlerin entegrasyonunu kolaylaştırır. Bu sayede geliştiriciler, OpenSSL'i kullanarak güvenli uygulamalar oluşturabilir ve kriptografik işlemleri programlarına entegre edebilir.

📜 OpenSSL'in temel yetenekleri nelerdir?

- SSL/TLS İletişimi: OpenSSL, güvenli iletişim sağlamak için SSL/TLS protokollerini destekler. Bu, sunucu ve istemci arasında şifreli bir kanal oluşturarak veri güvenliğini sağlar.

- Kriptografik Algoritmalar: OpenSSL, simetrik şifreleme algoritmaları (örneğin AES), halka açık anahtarlı şifreleme algoritmaları (örneğin RSA), karma fonksiyonları (örneğin SHA) ve dijital imza algoritmaları (örneğin ECDSA) dahil olmak üzere bir dizi kriptografik algoritmayı destekler.

- Sertifika İşlemleri: OpenSSL, X.509 sertifikalarının oluşturulması, yönetimi ve doğrulaması için işlevler sağlar. Bu, dijital sertifikaların kullanılmasıyla kimlik doğrulama ve güvenli iletişim süreçlerinin gerçekleştirilmesini sağlar.

- Özel Anahtar Yönetimi: OpenSSL, özel anahtarların oluşturulması, depolanması ve kullanılması için işlevler sunar. Özel anahtarlar, şifrelemeyi gerçekleştiren tarafların gizli anahtarlarını temsil eder.

OpenSSL, geniş bir kullanıcı tabanına sahip ve birçok farklı projede yaygın olarak kullanılmaktadır. Güvenli iletişim, veri bütünlüğü ve kimlik doğrulama gibi güvenlik gereksinimlerini karşılamak için yaygın olarak tercih edilen bir kriptografi kütüphanesidir.

✅ SSL/TLS için bazı yaygın kriptografik dosya formatları:

🔥✅ #Bazı kriptografik dosya formatları 🔥✅ #Some cryptographic file formats *.CRT (Certificate) CRT (Certificate) uzantısı, X.509 standartına uygun olarak oluşturulmuş bir dijital sertifikayı temsil eder. CRT dosyası genellikle sertifika otoritesi (CA) tarafından imzalanmış ve bir sunucunun veya hizmetin kimliğini doğrulamak için kullanılır. CRT dosyası genellikle sertifika zincirini içerebilir ve genellikle halka açık anahtar (public key) bilgisini içerir. *.KEY (Private Key) KEY uzantısı, genellikle bir RSA veya ECC gibi asimetrik şifreleme algoritması için kullanılan özel anahtarın bir dosyasını temsil eder. Bu özel anahtar, bir sertifikayı oluştururken kullanılır ve sertifikayı imzalayan taraf tarafından gizli olarak tutulmalıdır. Özel anahtarın güvenli bir şekilde saklanması önemlidir, çünkü yetkisiz erişim, güvenliği ciddi şekilde tehlikeye atabilir. *.CSR (Certificate Signing Request) CSR (Certificate Signing Request), bir dijital sertifika talebini temsil eder. Bir sunucu veya hizmetin sertifikasını elde etmek için kullanılır. CSR dosyası, sertifika otoritesine (CA) sunulur ve CA, CSR'yi inceleyerek ve doğrulayarak sertifika talebini onaylar ve bir sertifika oluşturur. CSR genellikle sertifika bilgilerini (konu), başvuru sahibinin halka açık anahtarını ve diğer kimlik bilgilerini içerir. *.PFX/P12 (PKCS #12) PFX (Personal Information Exchange) veya P12 (PKCS #12), bir kişisel bilgi değişimi dosyasını temsil eder. Bu dosya, genellikle bir sertifika ve özel anahtarın birleşik bir şekilde depolandığı bir formattır. PFX/P12 dosyası, sertifika ve özel anahtarı bir arada tutmak için kullanılır ve sıklıkla sunucu yapılandırmalarında veya kimlik doğrulama süreçlerinde kullanılır. *.P12: PFX formatına atıfta bulunan bir başka dosya uzantısıdır. PFX ve P12 dosyaları aynı dosya formatını temsil eder. *.PEM (Privacy-Enhanced Mail) PEM (Privacy-Enhanced Mail), bir dizi farklı şifreleme için kullanılan dosya formatını temsil eder. PEM dosyası, Base64 kodlanmış ASCII metnini içerir ve genellikle sertifika veya özel anahtarı depolamak için kullanılır. PEM dosyaları genellikle sertifika, özel anahtar veya CA sertifikalarını içerebilir. *.DER (Distinguished Encoding Rules) DER (Distinguished Encoding Rules), verileri ikili formatta temsil etmek için kullanılan bir formatı ifade eder. DER dosyaları, genellikle sertifikalar, anahtarlar ve diğer kriptografik veriler için kullanılır. DER dosyaları, biner (binary) formatta depolanan verileri içerir ve genellikle PEM formatına dönüştürülebilirler. *.CER (Certificate) CER (Certificate) uzantısı, X.509 standartına uygun olarak oluşturulmuş bir dijital sertifikayı temsil eder. CRT dosyası ile aynı amaçla kullanılır, ancak bazı platformlarda veya işletim sistemlerinde kullanılan alternatif bir uzantıdır. *.PKCS7/P7B (Public Key Cryptography Standards #7) PKCS7/P7B dosyası, genellikle bir sertifika zinciri (CA sertifikasıyla birlikte) veya sertifika deposunu temsil eder. Bu format, sertifikaların paylaşılması veya taşınması için kullanılabilir. *.CRL (Certificate Revocation List) CRL dosyası, sertifikaların geçerlilik durumunu kontrol etmek için kullanılan bir sertifika geri alma listesini temsil eder. CRL, bir sertifikanın geri alındığı durumda veya geçerliliğini yitirdiği durumlarda kullanılır. *.JKS (Java KeyStore) JKS dosyası, Java platformunda kullanılan bir anahtar deposunu temsil eder. Bu dosya, çeşitli amaçlarla kullanılan özel anahtarları, sertifikaları ve diğer güvenlik materyallerini depolamak için kullanılır. *.KEYSTORE KEYSTORE dosyası, çeşitli kriptografik anahtar ve sertifikaları depolayan genel bir terimdir. Genellikle bir uygulamanın veya platformun kullanıcı anahtarlarını ve sertifikalarını saklamak için kullanılır. *.JCEKS (Java Cryptography Extension KeyStore) Java Cryptography Extension (JCE) kullanılarak oluşturulan anahtar deposu formatını temsil eder. Anahtarlar, sertifikalar ve diğer güvenlik materyalleri depolanabilir. *.ASC (ASCII) ASCII dosyasını temsil eder. Sertifikalar, anahtarlar ve diğer kriptografik verilerin ASCII metin formatında depolanmasını sağlar. *.SST (Microsoft Serialized Certificate Store) Microsoft Windows'ta kullanılan bir sertifika deposu formatını temsil eder. Sertifikaların depolanması ve yönetimi için kullanılır. ................ .etc

Bu dosya uzantıları/formatlar kriptografik sertifikalar, anahtarlar ve taleplerin farklı formatlarda depolanmasını, kullanılmasını, ve yönetimi temsil eder. Kullanılan uzantı/format; kullanılan uygulama veya gereksinimlere bağlı olabilir.

🧨 Nasıl Kullanılır? - How to Use?

#Ubuntu/Debian:

sudo apt-get update sudo apt install openssl

#Centos/RHEL:

sudo yum update sudo yum install openssl

#Windows:

- OpenSSL İndirme:

- OpenSSL'i resmi web sitesinden indirmek için aşağıdaki adrese gidin:

- https://slproweb.com/products/Win32OpenSSL.html

- "Download Win32/Win64 OpenSSL" bölümüne gidin.

- Windows sürümünü indirmek için "Win64" veya "Win32" bağlantılarından size uygun olanı seçin.

- Kurulum dosyasını bilgisayarınıza indirin.

- OpenSSL Kurulumu:

- İndirdiğiniz kurulum dosyasını çalıştırın.

- İstediğiniz hedef dizini seçin ve kurulumu başlatın.

- Kurulum tamamlandığında, OpenSSL kullanıma hazır olacaktır.

- OpenSSL Kullanımı:

- OpenSSL komutlarını çalıştırmak için ilgili uygulama dizinine gitmelisiniz. Varsayılan olarak, OpenSSL, "C:\Program Files\OpenSSL-Win64\bin" veya "C:\Program Files\OpenSSL-Win32\bin" dizininde kurulur.

🔔 Windows & Linux:

PowerShell: cd '.\Program Files\OpenSSL-Win64\bin' .\start.bat TERMINAL: openssl version openssl s_client -connect farukguler.com:443

★ OpenSSL Sürümünü Kontrol Etme

openssl version

🏁 Rastgele Veri Üretme

#Kriptografik olarak güvenilir rastgele veriler üretmek için OpenSSL'i kullanabilirsiniz (örn:20 karakter): openssl rand 20 openssl rand -hex 20 openssl rand -base64 20

📝🔑 (RSA): Anahtar Çifti Oluşturma (Public Key) ve (Private Key)

RSA (Rivest–Shamir–Adleman) algoritması, genel anahtarlı şifreleme için yaygın olarak kullanılan bir şifreleme algoritmasıdır. RSA, her bir kullanıcının iki anahtara sahip olduğu bir sistemdir: Genel anahtar (public key) ve Özel anahtar (private key) Genel anahtar ile şifreleme yapılırken, özel anahtar ile de şifreli veriyi çözme işlemi gerçekleştirilir.

★ Gizli Anahtar (Private Key)

- Sadece sunucunun bildiği ve kimseyle paylaşılmayacak dosyadır

-----BEGIN PRIVATE KEY-----satırıyla başlayan dosyadır.pemveya.crtuzantili olabilir

★ Acık Anahtar (Public Key)

- Şifreli konuşmak istediğiniz istemcilerle paylaşılır

-----BEGIN CERTIFICATE-----diye başlayan dosyadır.pemveya.crtuzantılı olabilir

#RSA şifreleme için bir anahtar çifti oluşturabilirsiniz. (Gizli Anahtar (Private Key) & Acik Anahtar (Public Key) #Özel Anahtar Oluşturması: #Bu komutla birlikte 2048 bit bir özel anahtar oluşturulur ve "Private_key.pem" adlı bir dosyaya kaydedilir. Bu dosya, özel anahtarı içerir. openssl genpkey -algorithm RSA -out Private_key.pem -pkeyopt rsa_keygen_bits:2048 #Genel Anahtar Oluşturulması: #Bu komutla, oluşturulan özel anahtardan genel anahtar türetilir ve "Public_key.pem" adlı bir dosyaya kaydedilir. Genel anahtarın bit uzunluğu, onunla birlikte kullanılan özel anahtarın bit uzunluğuna eşit olacaktır. openssl rsa -pubout -in Private_key.pem -out Public_key.pem

🔥 RSA ile Dosya Şifreleme ve Çözme

RSA (Rivest-Shamir-Adleman) genellikle küçük veri parçalarının şifrelenmesi ve çözülmesi için kullanılır. Büyük veri dosyalarını doğrudan RSA ile şifrelemek pratik olmayabilir, çünkü RSA'nın genel anahtarıyla şifreleme ve özel anahtarla çözme süreci oldukça yavaş olabilir. Bu tür durumlarda genellikle daha hızlı simetrik şifreleme algoritmaları kullanılır.

Bu nedenle, genellikle daha hızlı ve verimli olan simetrik şifreleme algoritmaları kullanılır. Simetrik şifreleme, aynı anahtarın hem şifreleme hem de çözme için kullanıldığı bir şifreleme türüdür. Örneğin, AES (Advanced Encryption Standard) gibi simetrik şifreleme algoritmaları genellikle büyük veri dosyalarını hızlı bir şekilde şifrelemek ve çözmek için tercih edilir.

🔑 (AES): "Simetrik" Anahtar Oluşturma

Anahtar Oluşturma: openssl rand -hex 32 > hexadecimal.txt #Bu komut, 32 byte (256 bit) uzunluğunda rastgele bir hexadecimal değer üretecektir. ***Anahtar oluşturduktan sonra, bu anahtarı şifreleme ve deşifreleme işlemlerinde kullanabilirsiniz. Ancak, unutmayın ki anahtar güvenli bir şekilde saklanmalıdır, çünkü başkalarının anahtarınızı elde etmesi şifreleme güvenliğinizi tehlikeye atabilir.

🔥🔑 (AES): (Advanced Encryption Standard) ile "Simetrik" Şifreleme & Çözme:

AES (Advanced Encryption Standard), güvenli ve hızlı bir şifreleme algoritmasıdır ve genellikle dosya şifreleme işlemlerinde kullanılır.

#AES, şifrelenen verinin orijinal haline anahtarla erişim sağlandığı sürece dönüşümünü gerçekleştirebilen bir algoritmadır. SHA-256 ise geri dönüşümü olmayan bir algoritmadır.

🔒 Dosyayı Şifreleme: -aes-256-cbc: AES algoritması ve CBC modu kullanılır. -salt: Rastgele bir tuz (salt) kullanılır. -iter: Türetilmiş anahtar üretecek ve bu anahtar kullanılarak dosya şifrelenir. - 100000: türetilmiş anahtarın oluşturulma işlemi için kullanılacak iterasyon Bu komut: "olaf.ts" adlı bir video dosyasını AES-256-CBC algoritması kullanarak şifreler ve şifrelenmiş halini encrypted_file.enc adlı bir dosyaya kaydeder. Kullanıcıya bir şifre girmesi istenecektir. openssl enc -aes-256-cbc -salt -iter 100000 -in olaf.ts -out encrypted_file.enc 🔓 Dosyayı Çözme: openssl enc -d -aes-256-cbc -iter 100000 -in encrypted_file.enc -out decrypted_olaf.ts

🧅 SHA-256 İmza Oluşturma ve Doğrulama

#İlk adım olarak, dijital olarak imzalanacak verinizi bulun: Örneğin, data.txt adlı bir dosya içinde veri bulunuyor olsun. #Özel Anahtar ile İmza Oluşturma: openssl dgst -sha256 -sign private_key.pem -out signature.bin data.txt #Genel Anahtar ile İmzayı Doğrulama: openssl dgst -sha256 -verify public_key.pem -signature signature.bin data.txt #Yukarıdaki komutlar, data.txt dosyasının SHA-256 hash değerini hesaplayarak özel anahtarla imzalar ve imzayı signature.bin dosyasına kaydeder. Sonra, imzayı genel anahtarla doğrular ve veri parçasının bütünlüğünü kontrol eder. Eğer data.txt dosyası içeriğinde herhangi bir değişiklik yapılmışsa bütünlük doğrulanamaz! #Veri parçasının bütünlüğünü doğrulanırsa: Verified OK

🦨 Hash Oluşturma:

#OpenSSL ile bir metnin (örneğin bir parolanın) hash değerini oluşturabilir. #Bu komut, bu metni SHA-256 (Secure Hash Algorithm 256-bit) algoritması kullanarak özetler (hash) ve ardından elde edilen hash değerini görüntüler. echo -n "Parola565cc*!" | openssl dgst -sha256 #Hash 5b0b69d932d717fdd1fd92e3ba42110de41ee49a30782a6e4e3ba1fe94a4960d

- ✅ Self Signed SSL Certificate (Kendinden İmzalı SSL Sertifikası)

- ✅ SSL certificates from trusted CA (Güvenilir CA'dan SSL Sertifikası)

SSL/TLS sertifikası oluşturmak için genellikle bir sertifika otoritesine (GoDaddy, GlobalSign, GlobalSign vb.) gibi global (CA - Certificate Authority) başvurulur. Ancak, geliştirme ve test ortamlarında, kendinden imzalı ("Self-Signed Certificate") olarak adlandırılan bir sertifika kullanabilirsiniz.Ancak, tarayıcılar bağlantı şifreli olduğu halde bu sertifikalara güvenmez, bağlantının güvenli olmadığını belirten uyarılar almanız normaldir, Bu sorunu tarayıcınızda güvenilir sertifikalara ekleyerek aşabilirsiniz.

"Self-Signed Certificate" (kendi imzalı sertifika), bir güvenlik sertifikasının (SSL/TLS sertifikası gibi) sahibinin kendi tarafından imzalandığı ve bir üçüncü taraf sertifika otoritesi (CA - Certificate Authority) tarafından onaylanMadığı bir sertifikadır.

Genel Sertifika Otoriteleri, genellikle tarayıcılar ve işletim sistemleri tarafından tanınan, güvenilirliklerini doğrulayan ve sertifikaları imzalayarak kullanıcılara güvenli bir bağlantı sağlama sürecini yöneten üçüncü taraf kuruluşlardır.

- GoDaddy

- Let's Encrypt

- VeriSign (Symantec)

- DigiCert

- GlobalSign

- Comodo (Sectigo)

- ............................. .etc

📝 HTTPS sunucularında kullanılan SSL/TLS sertifikalarını oluşturmak için aşağıdaki adımları izleyebilirsiniz:

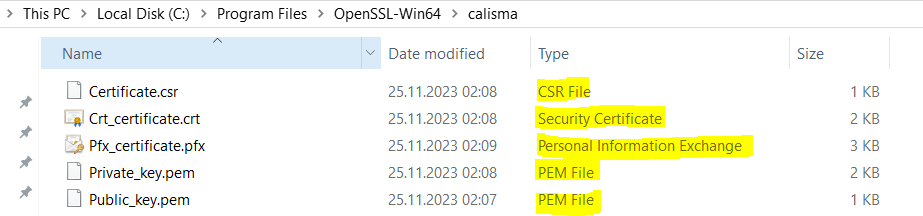

📝 Aşağıdaki komutlar, önce özel anahtarı oluşturur, ardından sertifika isteğini (Certificate.csr) oluşturur ve son olarak self-signed sertifikayı (.*crt ve *.pfx) oluşturur.

📝🔑 (RSA): Anahtar Çifti Oluşturma (Private Key) ve (Public Key)

#(Private Key)

openssl genpkey -algorithm RSA -out Private_key.pem -pkeyopt rsa_keygen_bits:2048

#(Public Key

openssl rsa -pubout -in Private_key.pem -out Public_key.pem

🔥 Parola Korumalı & Korumasız(-nodes) & -newkey CSR Oluşturma:

openssl req -new -newkey rsa:2048 -keyout Private_key.pem -out Certificate.csr

openssl req -new -newkey rsa:2048 -keyout Private_key.pem -out Certificate.csr -nodes

openssl req -newkey rsa:2048 -keyout guler_com.key -out Certificate.csr -nodes

# OpenSSL CSR Sihirbazı (Spesifik)

https://www.digicert.com/easy-csr/openssl.htm

# Genel CSR Oluşturma Yönergeleri (Spesifik)

https://www.digicert.com/kb/csr-creation.htm

🔥 Self-Signed (Kendinden İmzalı) Sertifika Oluşturma:

🔥 ###################################################

🔥🔥🔥 CA (GULER.com) Başvurusu Üzerinden İmzalı Sertifika: [CRT ve PFX]

🍄 openssl x509 -req -days 365 -in Certificate.csr -signkey Private_key.pem -out Crt_certificate.crt

🍄 openssl pkcs12 -export -in Crt_certificate.crt -inkey Private_key.pem -out Pfx_certificate.pfx

🔥🔥🔥 "CSR İsteği Yapmadan" Doğrudan Kendine İmzalı Sertifika: [PEM]

Sertifika başvurusu yapma adımını atlayarak, özel anahtar ile doğrudan bir sertifika oluşturur.

🍄 openssl req -new -x509 -key Private_key.pem -out Pem_selfcertificate.pem -sha256 -days 365

🍁Congrats! Everything is ready

🍁🍁🍁🍁🍁🍁🍁🍁🍁🍁🍁🍁🍁🍁🍁🍁

Certificate request self-signature ok

subject=C = TR,

ST = ISTANBUL,

L = TURKEY,

O = GULER.CORP,

OU = GULER,

CN = *.guler.com,

emailAddress = [email protected]

📝 Tebrikler, bu adımlar sonunda Self-Signed sertifikalarınızı oluşturdunuz. Kriptografik işlemleri yaparken dikkatli olmalı ve gizli anahtarları güvenli bir şekilde saklamalısınız.

## CSR(Certificate Signing Request) Configuration File "csr.conf":

[req]

default_bits = 2048

distinguished_name = dn

prompt = no

req_extensions = req_ext

[dn]

C="TR"

ST="Turkiye"

L="Ankara"

O="GULER"

OU="IT Service"

emailAddress="[email protected]"

CN="guler.com"

[req_ext]

subjectAltName = @alt_names

[alt_names]

DNS.0 = *.guler.com

DNS.1 = 10.x.x.x

## Create the Private Key:

openssl genrsa -out self-ssl.key 2048

##Extracting Public Key from Private key:

openssl rsa -in self-ssl.key -pubout -out public_self_ssl.key

## Create the CSR(Certificate Signing Request):

openssl req -new -key self-ssl.key -out self-ssl.csr -config csr.conf -sha256

## Verify the CSR:

openssl req -text -in self-ssl.csr -verify

openssl req -text -in self-ssl.csr -noout -verify

## Sign the CSR:

openssl x509 -req -days 365 -in self-ssl.csr -signkey self_ssl.key -out self-ssl.crt -extensions req_ext -extfile csr.conf -sha256

🧶 OpenSSL' ile Sertifika Formatlarını dönüştürmek:

Sertifika formatlarını dönüştürmek, genellikle farklı sertifika formatları arasında geçiş yapmayı ifade eder. OpenSSL, birçok farklı sertifika formatını destekler ve bu formatlar arasında dönüşümler yapabilir.

CRT >>> CER: openssl x509 -in certificate.crt -out cer_certificate.cer -outform DER CER >>> CRT: openssl x509 -inform DER -in cer_certificate.cer -out cert_certificate.crt CRT >>> PEM: openssl x509 -in certificate.crt -out your_certificate.pem PEM >>> CER: openssl x509 -in pem_certificate.pem -outform DER -out y_certificate.cer PEM >>> CRT: openssl x509 -in pem_certificate.pem -outform DER -out x_certificate.crt CRT >>> P12: openssl pkcs12 -export -in certificate.crt -inkey private_key.pem -out p12_certificate.p12 P12 >>> CER: openssl pkcs12 -in p12_certificate.p12 -clcerts -nokeys -out yyy_certificate.cer CRT >>> PFX: openssl pkcs12 -export -in certificate.crt -inkey private_key.pem -out pfx_certificate.pfx PFX >>> PEM: openssl pkcs12 -in pfx_certificate.pfx -out z_certificate.pem -nodes PEM >>> PFX: openssl pkcs12 -export -out certificate.pfx -inkey private_key.pem -in certificate.pem ................ .etc

🛑 TLS/SSL Sertifikasının Süresi Dolduğunda ne olur ?

HTTPS yerine uyarılar ve HTTP işaretiyle kullanıcılarınızı korkutabilir, ancak tarayıcı, kullanıcıyı 'güvenilmeyen sertifika' uyaracaktır. Ancak bu, sunucudan kullanıcının tarayıcısına gelen-giden verilerin şifrelenmesini durdurMAZ. Bağlantı yine de şifreli olmaya devam edecektir. Ancak MITM saldırılarına karşı açıktır. Bir MITM saldırganı sertifikanızı kendi sertifikasıyla değiştirerek trafiğinizi dinleyebilir.

Ve işte böyle...

Kriptografi dünyasının derinliklerinde kaybolduktan sonra, şifrelerin ve anahtarların dansını izleyerek OpenSSL okyanusunda bir yolculuğa çıktınız. Bilgi güvenliği sularında yüzüp, karmaşık algoritmaların dalgalarını atlattınız. Eğer hala kendinizi kaybolmuş hissediyorsanız, endişelenmeyin. Hatırlayın ki, bir problemle karşılaştığınızda, OpenSSL sizin yanınızda olaf kalitesinde bir yardımcıdır. Şimdi, bilgisayarınızdaki kapıları güvenle kilitleyin ve biraz dinlenmeye geçin.

🎩💻✨

Umarım hem eğlendirip hem de öğrettim -Olaf

I hope I both entertained and taught. -Olaf